Politique et cybersécurité

Cet article est la deuxième partie d'un article précédent sur la coopération.Vous pouvez le lire ici

Dans le ‘Savant et le Politique’, Wax WEBER définit l’État comme « Le Monopole de la violence physique légale ». Mais dans le cyberespace la violence, ce sont les attaques informatiques. Aujourd’hui nous assistons à une valorisation de la donnée, donc sur internet Bonne donnée = vérité. Il devient de plus en plus primordial que corrompre la donnée est plus important que de la voler. C’est ce qu’on appelle des attaques sémantiques, c’est à dire la corruption de la donnée, donc de la vérité.

Rétablir la vérité va devenir le premier rôle militaire de l’état dans le cyberespace. Les coopérations militaires en matière de cyber-défense seront de développer cette capacité de rétablir la vérité numérique en travaillant en réseau entre États et bien cela pourrait bouleverser les hiérarchies mondiales.

Nous sommes entrain d’assister à une fragmentation d’internet en sous-réseaux. Les nations d’internet sont désormais choses réelles. Les premières nations qui ont émergé sont les pays scandinaves et la Suisse.

En 2012 les pays en tête étaient des états scandinaves et Israël. Israël avec juste 1% de la population mondiale s’était positionné au sommet du marché mondial de la cybersécurité. Ces classements font écho à ceux de la « world economic forum » qui font de la Finlande un état scandinave, de la Suisse et d’Israël, les trois pays les plus innovants au monde dans ce domaine.

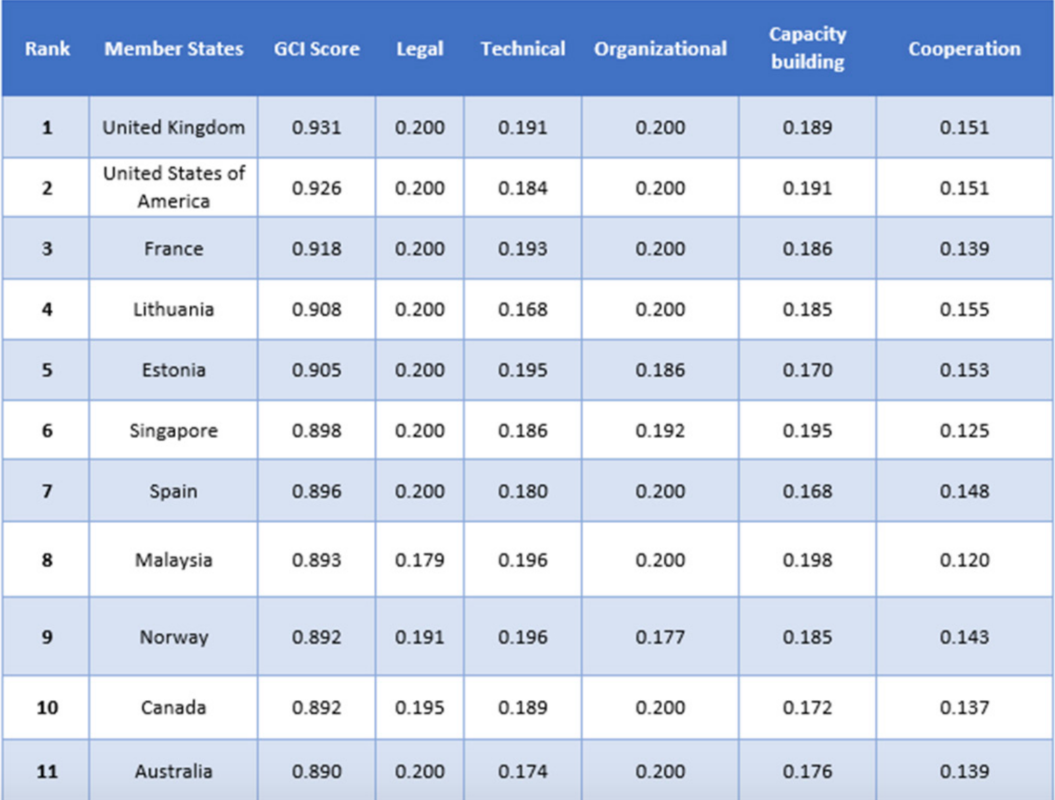

Le Royaume-Uni est en tête de la liste des pays les plus engagés en matière de cybersécurité, selon le Global Cybersecurity Index (CGI) , suivi des États-Unis, de la France, de la Lituanie et de l’Estonie. Singapour, l’Espagne, la Malaisie, la Norvège et le Canada complètent le Top 10, dans cet ordre.

Pour évaluer l’engagement d’un pays en matière de cybersécurité, le Global Cybersecurity Index (CGI) se base sur 5 catégories :

- Juridique: Basé sur la base de l’existence d’institutions et de cadres juridiques traitant de la cybersécurité et de la cybercriminalité

- Mesures techniques: évalué sur la base de l’existence d’institutions et de cadres techniques traitant de la cybersécurité

- Mesures organisationnelles: basé sur l’existence d’organes de coordination des politiques et de stratégies pour le développement de la cybersécurité au niveau national

- Renforcement des capacités: mesuré en fonction de l’existence de programmes de recherche et de développement, d’éducation et de formation, professionnels certifiés et agences du secteur public favorisant le renforcement des capacités.

- Coopération: mesuré sur la base de l’existence de partenariats, de cadres de coopération et de réseaux de partage d’informations

Avant la révolution industrielle, la principale richesse d’un Etat était la terre agricole qui est une ressource limitée. Plus il y avait d’habitants, plus il y avait de terres par habitant alors plus de richesses. Aujourd’hui les nations les plus influentes sont les plus menaçantes en matières de réseaux et les réseaux quant à eux suivent la loi de ‘ metcalfe ‘ : plus il y a d’utilisateurs sur un réseau, plus sa valeur augmentait et dans ce contexte les nations les plus influentes d’internet ne vont pas être les plus agressives mais les plus coopératives.

Peu importe votre taille, le pouvoir va dépendre de votre talent et de votre utilité pour autrui et aussi bien sûr de votre ouverture au monde.